-

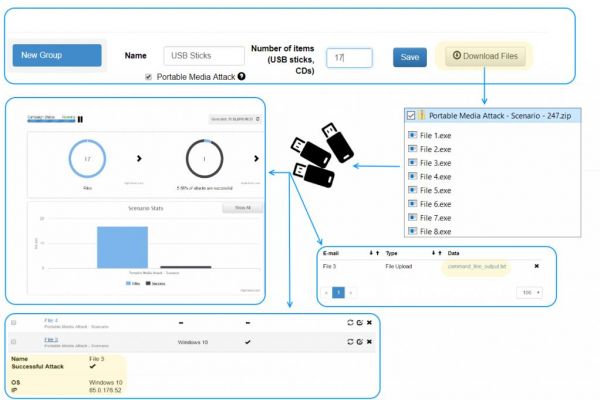

1

Angriffe auf

tragbare Medien

Hacker können tragbare Medien nutzen, um auf

vertrauliche Informationen zuzugreifen, die auf einem

Computer oder Netzwerk gespeichert sind. Wir bieteten

die Option an, Angriffe auf tragbare Medien durchzu-

führen, bei denen eine Dateivorlage (z. B. ein Archiv, ein

Officedokument mit Makros, eine ausführbare Datei,

usw.) auf einem tragbaren Datenträger wie USB,

SD-Karte oder CD gespeichert werden kann. Die

Ausführung dieser Dateien können wir verfolgen.

-

2

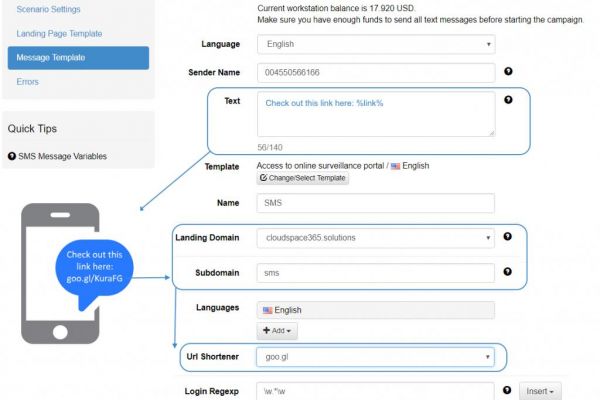

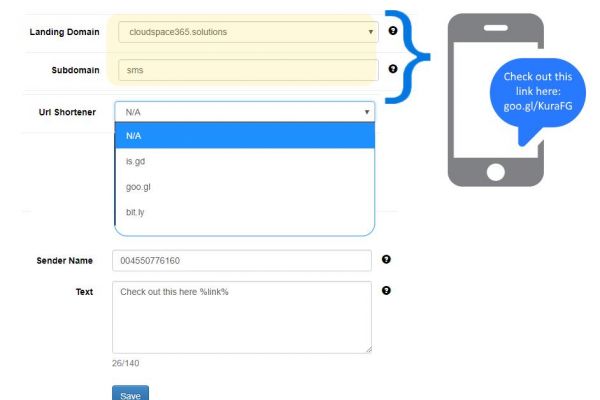

SMIshing

Smishing ist in gewissem Sinne „SMS-Phishing“. Wenn

Cyberkriminelle „phish“, senden sie betrügerische E-Mails,

die den Empfänger dazu verleiten sollen, einen mit Mal-

ware beladenen Anhang zu öffnen oder auf einen

schädlichen Link zu klicken. Bei Smishing werden anstelle

von E-Mails eben SMS-Nachrichten verwendet.

-

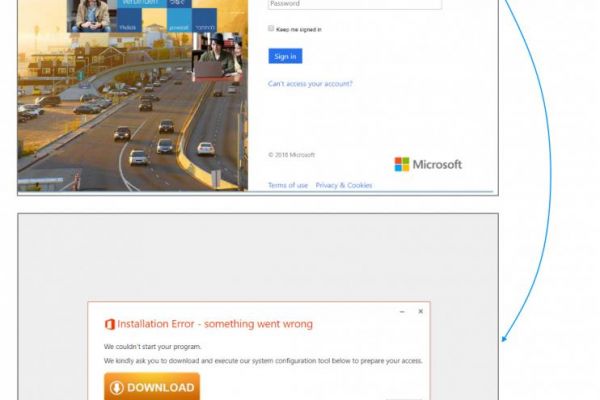

3

Datenerfassungs-

angriffe

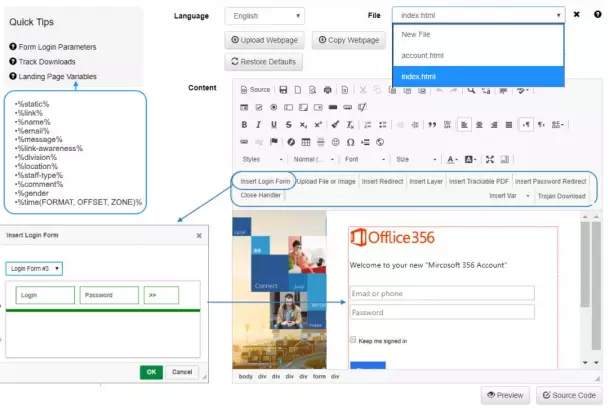

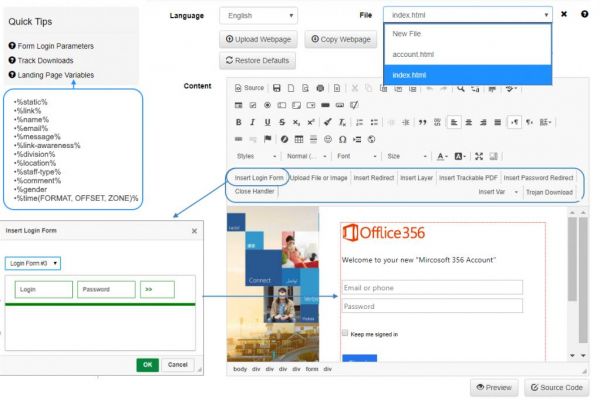

Solche Datenerfassungsangriffe können eine oder

mehrere Webseiten umfassen, die die Eingabe sensibler

Informationen abfangen. Die verfügbaren Webseiten

können mit dem Web-Editor einfach angepasst werden.

Mit zusätzlichen Bearbeitungstools können Sie Funktionen

wie Anmeldeformulare, Downloadbereiche, usw. auch

ohne HTML-Kenntnisse schnell einrichten.

-

4

Hyperlinks-Angriffe

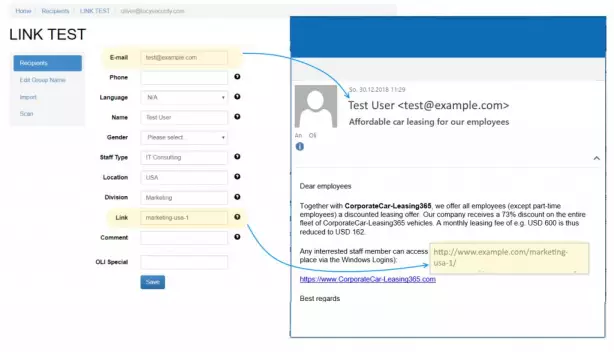

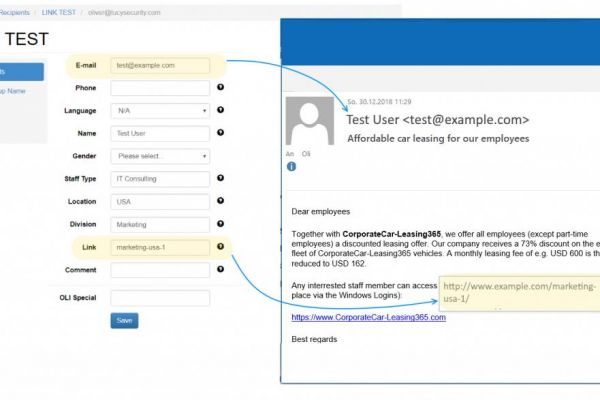

Eine auf Hyperlinks basierende Kampagne sendet

Benutzern eine E-Mail mit einer randomisierten

Tracking-URL.

-

5

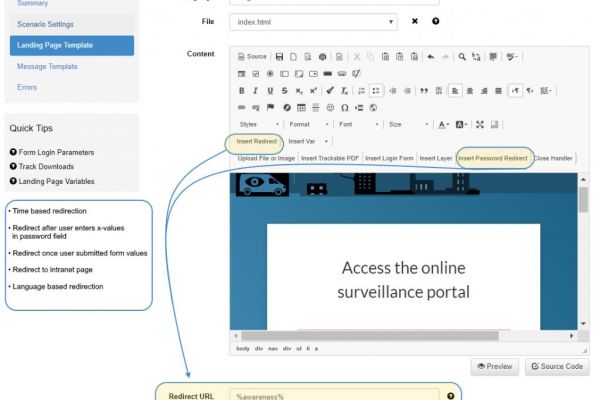

Leistungsfähiges URL-

Umleitungs-Toolkit

Dank einer flexiblen Umleitungsfunktion kann der Benutzer

im richtigen Moment zu den gewünschten Bereichen

der Angriffssimulation oder der Schulung geleitet werden.

Nach der Eingabe der ersten drei Zeichen eines Kennworts

in einer Phishing-Simulation kann der User beispielsweise

auf eine spezielle Schulungsseite zum Passwortschutz

umgeleitet werden.

-

6

Gemischte Angriffe

Gemischte Angriffe ermöglichen die Kombination mehrerer

Szenarien (dateibasiert, Datenerfassung, usw.)

in derselben Kampagne.

-

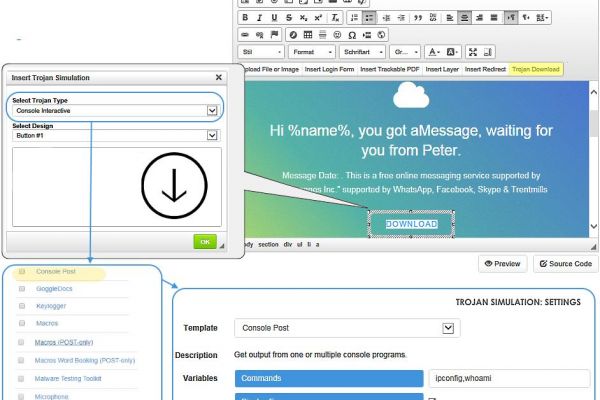

7

Dateibasierte Angriffe

Dateibasierte Angriffe ermöglichen dem Administrator

die Integration verschiedener Dateitypen (Office-Doku-

mente mit Makros, PDFs, ausführende Dateien, MP3, usw.)

in E-Mail Anhängen oder Websites, die in der Applikation

erstellt werden und nebenbei die Download- oder

Ausführungsrate messen.

-

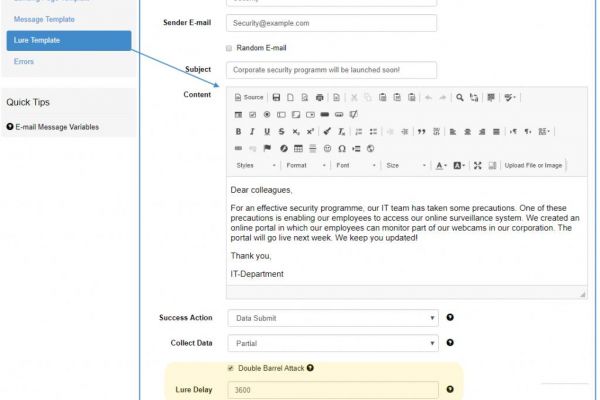

8

Double Barrel-Angriffe

Mit dieser Funktion können Sie in jeder Kampagne

mehrere Phishing E-Mails senden. Die erste E-Mail

(der Köder) enthält nichts Bösartiges und verlangt vom

Empfänger keine Antwort.

-

9

Java-basierte Angriffe

Durch Java-basierte Angriffe kann der Administrator

ein vertrauenswürdiges Applet in die durch die Applikation

bereitgestellten dateibasierten oder gemischten

Angriffsvorlagen integrieren und deren Ausführung durch

den User messen.

-

10

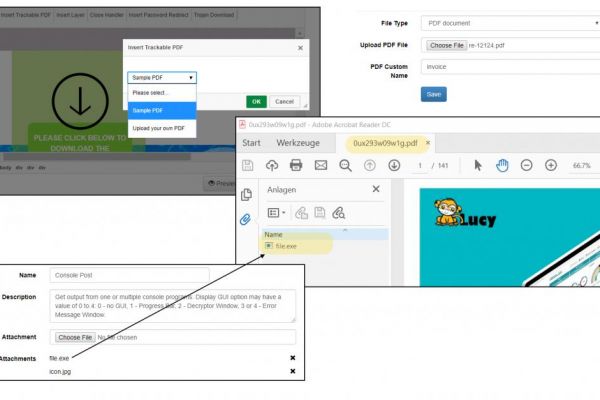

PDF-basierte Angriffe

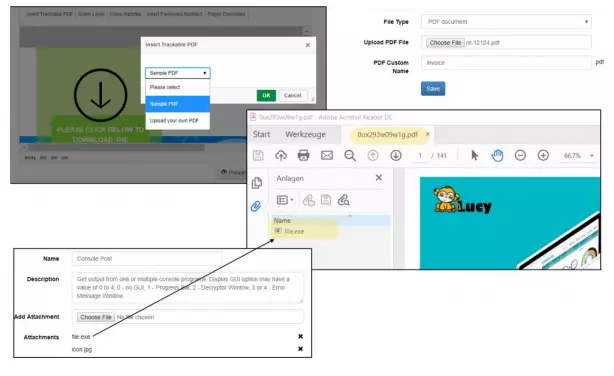

PDF-basierte Phishing-Angriffe können mit diesem Modul

simuliert werden. Die Applikation erlaubt es, auszuführen-

de Dateien als PDF-Anhänge auszublenden und deren

Ausführung zu messen. Darüberhinaus können dynami

sche Phishing-Links auch in PDF-Dateien generiert werden.

-

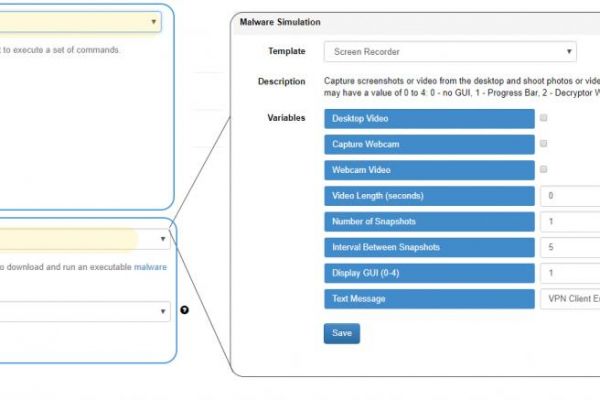

11

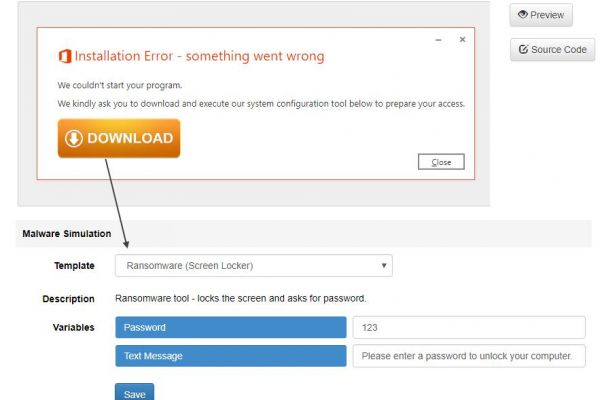

Ransomware-

Simulationsangriffe

Die Applikation bietet zwei verschiedene Ransomware-

Simulationen an, von denen eine die Mitarbeiter und die

andere die Infrastruktur testet.

-

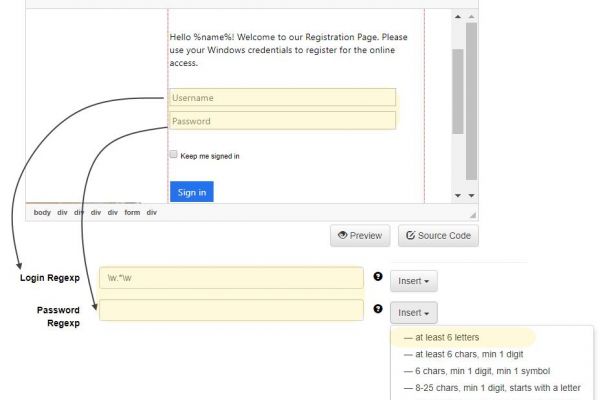

12

Tool zur Überprüfung

der Dateneingabe

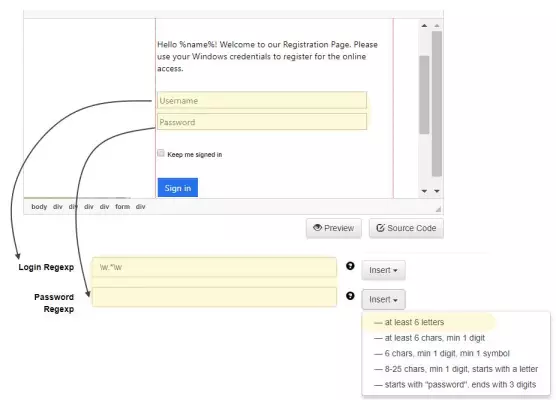

In der Phishing-Simulation müssen falsche Anmeldungen

bei Anmeldefeldern (z. B. Protokollierung mit ungültiger

Syntax) verhindert werden. Die Unternehmensrichtlinien

können auch die Übertragung sensibler Daten wie

Passwörter verbieten. Zu diesem Zweck bietet die

Applikation eine Engine mit flexiblen Eingabefiltern, die

für jede Anforderung die passende Lösung bieten.

-

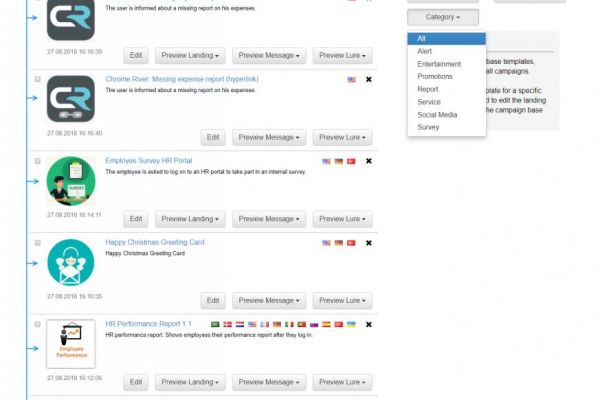

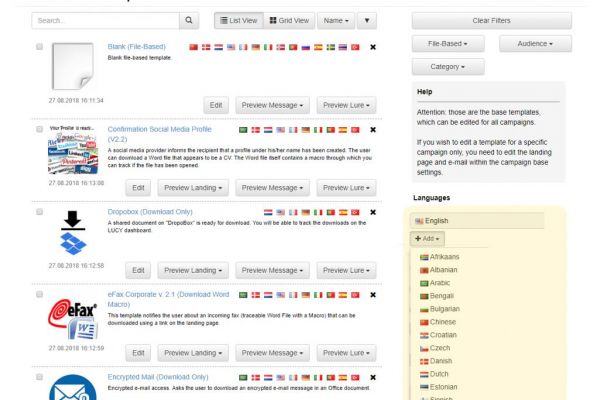

13

Mehrsprachige

Angriffsvorlagen-

bibliothek

Die Applikation bietet Hunderte vordefinierter Angriffs-

vorlagen in mehr als 30 Sprachen in den Kategorien

Dateneingabe (Vorlagen mit Website), dateibasiert

(E-Mails oder Websites mit Dateidownload), Hyperlink

(E-Mails mit Link), gemischt (Kombination aus Datenein-

gabe und Download) und tragbare Medien.

-

14

Branchen- und

abteilungs-

spezifische Vorlagen

Angriffsvorlagen dieser Art sind für bestimmte Branchen

oder Abteilungen verfügbar.

-

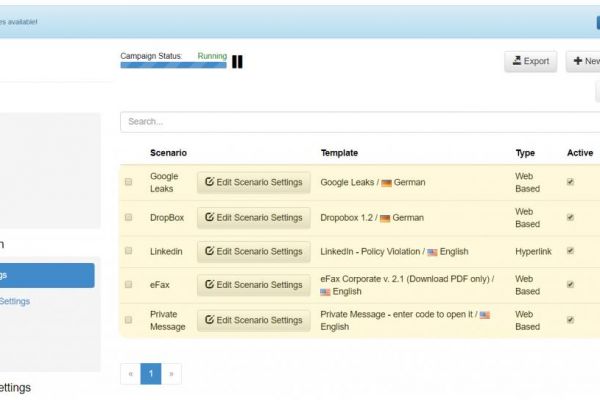

15

Gleichzeitige

Verwendung von

Angriffsvorlagen

Mit der Applikation können Sie mehrere simulierte Angriffe

in einer einzigen Kampagne verwenden. Kombinieren Sie

die verschiedenen Typen (Hyperlinks, dateibasiert, usw.)

mit verschiedenen Angriffsthemen, um eine grösst-

mögliche Risikoabdeckung und einen besseren Überblick

über die Schwachstellen der Mitarbeiter zu erreichen.

In Kombination mit unserem Scheduling-Randomizer

können komplexe Angriffsmuster über einen längeren

Zeitraum ausgeführt werden.

-

16

URL-Angriffs-

variationen

Übernehmen Sie die Kontrolle über die generierten URLs,

um die Empfänger zu identifizieren. Verwenden Sie

automatisierte kurze (Zeichenfolgen oder legen Sie individuelle URLs für jeden

Benutzer fest. Bei der manuellen URL-Erstellung können

Sie Links setzen, an die sich ein Benutzer leicht erinnern

kann. In einem Umfeld, in dem Link-Klicks in E-Mails

deaktiviert sind, ist dies ein Muss.

-

17

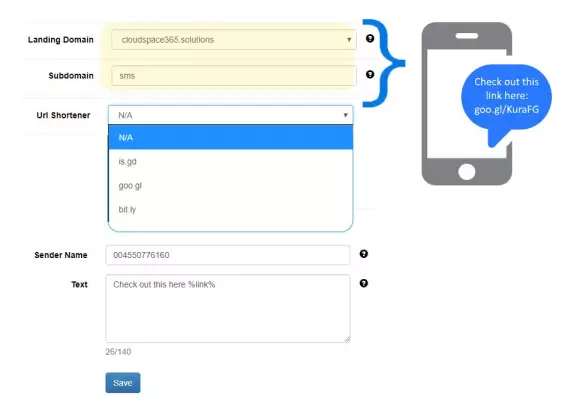

URL-Verkürzung

URL-Verkürzungen sind ein relativ neuer Internetdienst.

Da viele soziale Online-Dienste Zeichenbeschränkungen

auferlegen (z. B. Twitter), sind diese URLs sehr praktisch.

URL-Verkürzungen können jedoch von Cyberkriminellen

verwendet werden, um das eigentliche Ziel eines Links

wie Phishing oder infizierte Websites auszublenden.

Aus diesem Grund bietet die Applikation die Möglichkeit,

verschiedene Dienste zur Verkürzung in eine Phishing-

oder Smishing-Kampagne zu integrieren.

-

18

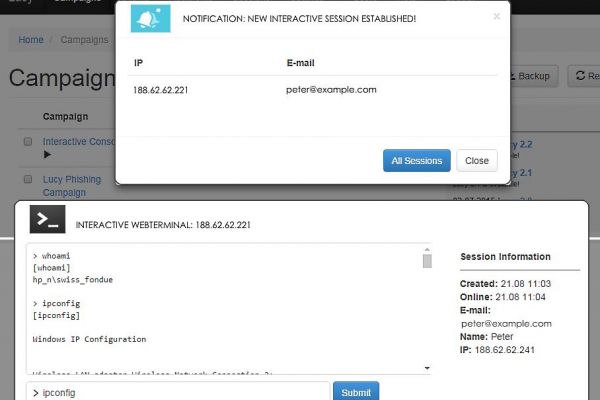

Pentest Kit

Das PentestKit ist ein Untermodul des Malware-

Simulations-Toolkits und trägt den Namen „Interactive

Sessions“. Es ermöglicht Ihnen mithilfe von umgekehrten

http/s-Verbindungen die interaktive Kommunikation mit

einem Client-PC, der sich hinter einer Firewall befindet.

-

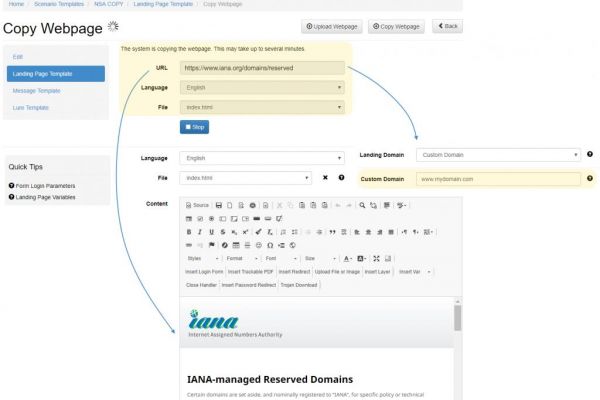

Website-Kloner

Erstellen Sie schnell und mühelos professionelle Einstiegs-

seiten für Ihre Kampagnen. Klonen Sie vorhandene

Websites und fügen Sie zusätzliche Ebenen mit Daten-

eingabefeldern, Dateien zum Herunterladen, usw. hinzu.

-

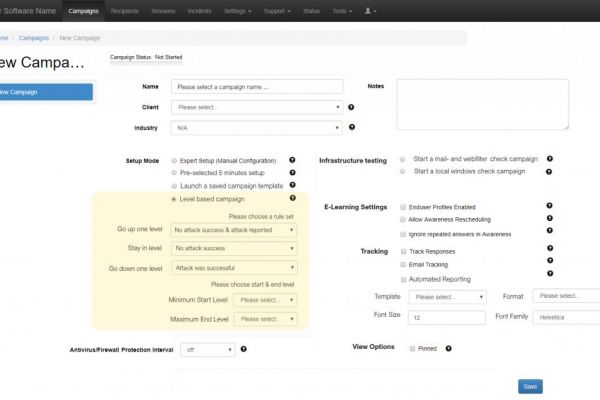

20

Stufenbasierte

Angriffe

Die stufenbasierten Phishing-Schulungen für Mitarbeiter

dienen dazu, das Risiko von sozialem Hacking messbar

zu machen. Die wissenschaftliche Analyse sollte auch die

wichtigsten Risikofaktoren identifizieren, damit die

individuellen Schulungsinhalte automatisch angeboten

werden können.

-

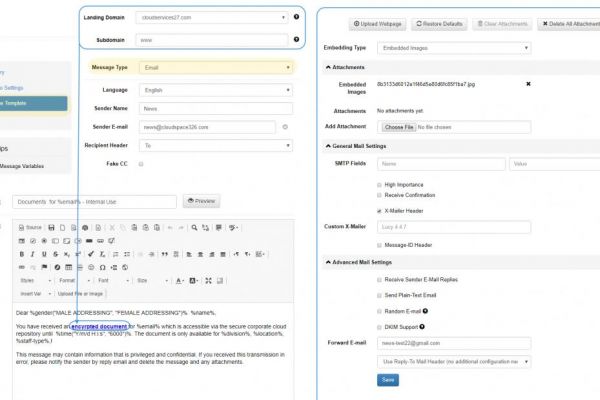

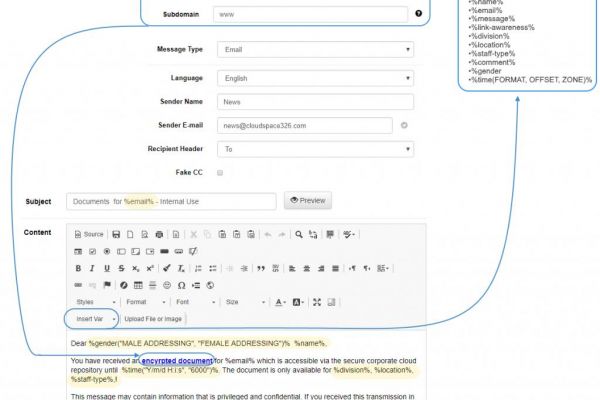

21

Spear-Phishing

Simulation

Die Spear-Phishing Simulationen arbeiten mit dynami-

schen Variablen (Geschlecht, Zeit, Name, E-Mail, Links,

Nachrichten, Abteilung, Land, usw.), die Sie in Landing-

und Nachrichtenvorlagen verwenden können.

-

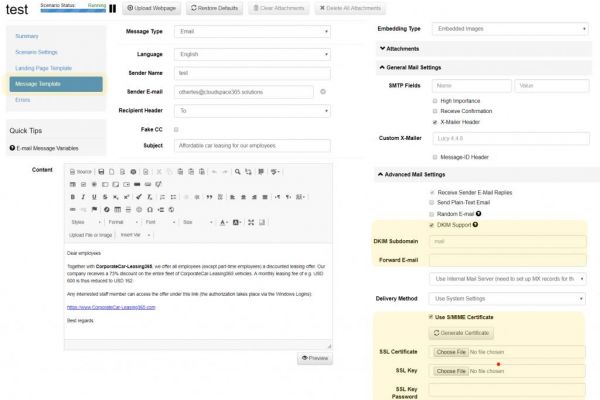

22

DKIM / S / MIME-

Support für Phishing

E-Mails

Digitale Signaturen für E-Mails: Senden Sie signierte

Phishing-Simulationsmails (s/mime). Verwenden Sie DKIM,

um einen besseren Absenderwert zu erhalten.

-

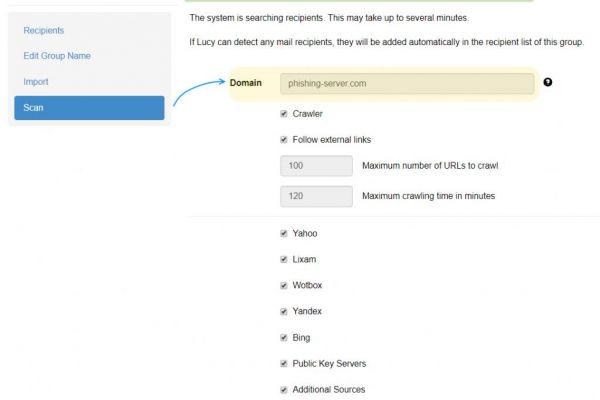

23

Mail Scanner

Sie möchten wissen, welche E-Mail-Adressen Ihres

Unternehmens im Internet zu finden sind? Verwenden Sie

den Mail-Scanner der Applikation und erfahren Sie, was ein

Hacker bereits über Ihr Unternehmen weiss.

-

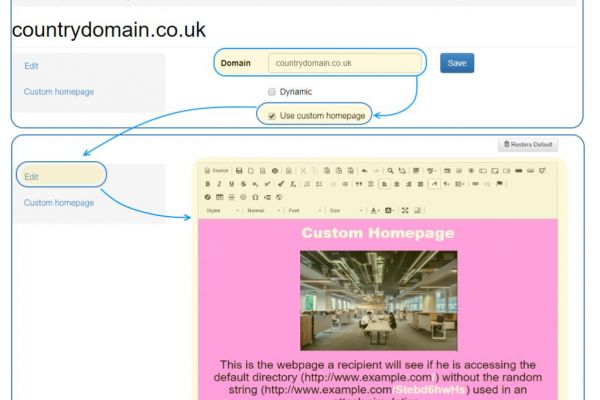

24

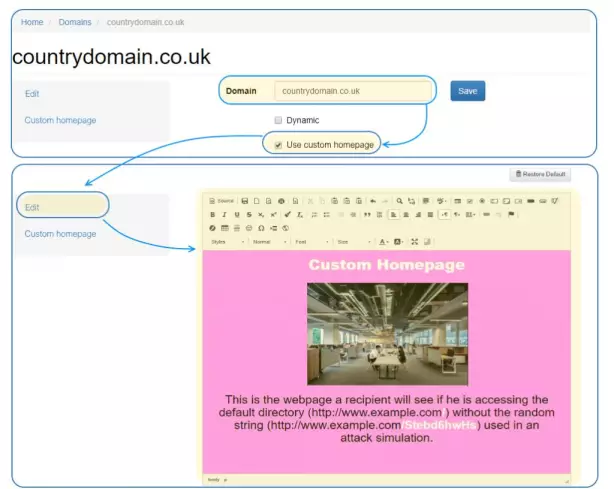

Erstellen einer

Homepage

Empfänger mit einem besseren technischen Verständnis

könnten mit ihrem Browser die Domain oder IP-Adresse

aufrufen, die mit dem zufällig generierten Phishing-Link

verknüpft ist. Um zu verhindern, dass Fehlermeldungen

angezeigt werden oder der Enduser überhaupt in den

Anmeldebereich der Administrationskonsole gelangt,

können Sie innerhalb der Applikation generische

„Homepages“ für die in der Phishing-Simulation

verwendeten Domain erstellen.

RM Risk Management AG ist Gründungsmitglied der SSI Schweizerische Vereinigung unabhängiger Sicherheitsingenieure und -berater.

RM Risk Management AG ist Gründungsmitglied der SSI Schweizerische Vereinigung unabhängiger Sicherheitsingenieure und -berater.